Tecnologia da Informação

- Pure-ftdp Em Ispconfig3 Não Aceitava Conexões

Segui o tutorial de instalação do ISPConfig3 do howtoforge.com The Perfect Server . tudo dentro dos conformes, tirando a parte de quotas, pois estou utilizando uma VPS. De início tudo funcionando perfeitamente, até começar a migrar...

- Bonding Mikrotik

Após ver alguns vídeos , de várias empresas, uns fazendo propaganda de antena, outros compartilhando conhecimento, e depois de receber outras notícias desagradáveis, meu irmão me intimou a ajudar na configuração dos links de internet Algo como...

- Liberar Sintegra E Valida Pr No Firewall Iptables

Continuando a sessão de exceções no firewall, o ValidaPR utiliza a porta 22 para comunicação e o Sintegra a porta 8017, porém, deixar o FORWARD aberto nesta porta para todos os endereços pode permitir que algum usuário utilize esta porta para...

- Postgresql - Criar Um Banco De Dados Parte I

Vamos apresentar alguns exemplos da criação de um banco de dados no postgresql. Podemos criar um banco das seguintes formas: linha de comando via sql;linha de comando via utilitário createdb. Veja a segunda parte do artigo; através de interface gráfica....

- [linux] Comandos úteis: Tratamento De Arquivos E Diretórios - Parte 2

linuLNCria um link para um arquivo ou para um diretório inteiro.Sintaxe:ln -s <arquivo/diretório fonte> <arquivo/diretório destino (link)> Exemplo:# ln -s /userdir/arq1.xxx /home/teste/user/link1.xxx LSExibe o conteúdo de um diretório...

Tecnologia da Informação

OPEN VPN

Originalmente este foi um pequeno trabalho para matéria de Laboratório de Redes do meu cusro de Tecnologia em Segurança da Informação, a maior parte deste tutorial foi copiada do site do Guia do Hardware com algumas modificações.

Não existe uma única definição para as redes privadas virtuais (VPNs), nem mesmo muito de um consenso entre os vendedores VPN, como o que inclui uma VPN. Por consequencia, todos nós sabemos o que é uma VPN, mas estabelecer uma definição única pode ser extraordinariamente difícil. Algumas definições são suficientemente ampla de modo a permitir que a alegação de que um Frame Relay qualifica como uma VPN, quando, na verdade, é uma sobreposição de rede.

VPNs fornecem uma forma mais ativa de segurança através da criptografia ou encapsulagem para a transmissão de dados através de uma rede não segura. Estes dois tipos de segurança, criptografia e encapsulamento formam a fundação da rede privada virtual. No entanto, ambos criptografia e encapsulamento são termos genéricos que descrevem uma função que pode ser executada por uma série de tecnologias específicas. Para aumentar a confusão, estes dois conjuntos de tecnologias podem ser combinadas de diferentes topologias execução. Assim, VPNs pode variar muito de fornecedor para fornecedor.

Antigamente o único método para formar uma VPN éra atraves de Frame-relay, no qual o custo fixo mensal era alto, hoje usando uma VPN atravéz de dois pontos utilizando conexões Adsl ou Cabo torna-se uma solução muito boa e barata.

Como o próprio nome já diz a Rede Virtual Privada pode ser criptografada ou não, a segunda opção não mostras vantagens em sua utilização, já que o enteresse em ligar dois pontos é ter uma comunicação segura por um meio não tão seguro como a internet, naturalmente nenhuma VPN pode ser considerada 100% segura, já que sempre existe um pequeno risco de alguem conseguir obter acesso aos servidores ou roubar a chave de encriptação, mas isso é muito pouco provavel.

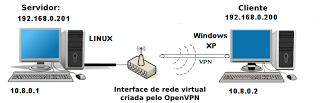

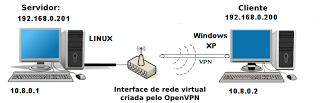

Em nosso estudo vamos estabelecer uma VPN entre um cliente e servidor de acordo com a seguinte topologia.

Cliente conectado via Wireless num ponto de acesso, e o servidor conectado no ponto de acesso via cabo de rede.

Como já estudamos as redes Wireless sem proteção é altamente insegura, pois os dados trafegam via ondas de radio e podem ser interceptadas por pessoas não autorizadas.

O software utilizado para a VPN será o OpenVPN, que tem versões para Linux e Windows, em nosso estudo utilizaremos um cliente rodando o sistema operacional Windows Vista e um servidor rodando sistema operacional GNU/Linux Debian 4.0.

PARA TESTES INICIAIS foi efetuado a configuração via cabo em rede local entre

servidor Debian 4,0

cliente BigLinux 5,0

Vamos partir para a configuração do servidor.

Instalando o OpenVpn

#apt-get install openvpn

Depois de instalar o pacote, o próximo passo é carregar o módulo "tun" do Kernel, que é utilizado pelo OpenVPN para criar interfaces virtuais. Cada VPN criada se comporta como se fosse uma nova interface de rede, conectada à rede de destino. Imagine que a VPN se comporta como se existisse um cabo de rede gigante ligando esta interface virtual à rede do outro lado do túnel.

Adicione a linha "tun" no final do arquivo "/etc/modules" para que o módulo passe a ser carregado automaticamente durante o boot:

# echo tun >> /etc/modules

Estes três passos, ou seja, a instalação do OpenVPN, o carregamento do módulo e a adição da linha no final do arquivo devem ser executados tanto no servidor quanto nos clientes.

Depois de concluída a instalação, você pode criar um túnel simples, não encriptado, usando os comandos abaixo. Este túnel não pode ser considerado uma "VPN" já que não é seguro, mas serve como um "hello word" dentro da configuração do OpenVPN.

Presumindo que as duas máquinas estejam ligadas em rede e que não exista nenhum firewall no caminho, use o comando abaixo no cliente, especificando o endereço do servidor:

# openvpn --remote 192.168.1.1 tun0 --ifconfig 10.0.0.1 10.0.0.2

Explicação do comando

openvpn = chamando o programa

--remote 192.168.1.1 = endereço do computador remoto ligado pela VPN

tun0 = nome da intervace de rede criada

--ifconfig 10.0.0.1 10.0.0.2 = indicando o ip da maquina local e ip da maquina remota

Faça o mesmo no servidor, especificando agora o endereço do cliente:

# openvpn --remote 192.168.1.202 tun0 --ifconfig 10.0.0.2 10.0.0.1

Explicação do comando

openvpn = chamando o programa

--remote 192.168.1.202 = endereço do computador remoto ligado pela VPN

tun0 = nome da intervace de rede criada

--ifconfig 10.0.0.2 10.0.0.1 = indicando o ip da maquina local e ip da maquina remota

Rode o comando "ifconfig" no cliente e você verá que foi criada uma interface de rede virtual, a "tun0", com o endereço "10.0.0.1":

Duron:~# ifconfig tun

tun0 Encapsulamento do Link: Não Especificado Endereço de HW 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet end.: 10.0.0.1 P-a-P:10.0.0.2 Masc:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Métrica:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:2 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:100

RX bytes:0 (0.0 b) TX bytes:168 (168.0 b)

Nossa primeira VPN está pronta, porem criar uma conexão sem criptografia é pouco recomendado e esta longe de nossa abordagem que é criar uma conexão segura entre os pontos que é o nosso ponto de abordagem.

O segundo exemplo deVPN será atraves da internet com duas conexões ADSL

Existe algumas formas de de tornar a VPN segura, utilizando chaves de criptografia estáticas ou dinâmica, vamos abordar a configuração de chaves estaticas em nosso trabalho , que garante ótima segurança, tornando-se vulneravel apenas pela possibilidade de um atacante quebrar a chave por força bruta , pois a chave sempre é a mesma.

Vamos começar a configurar nossa VPN criando uma chave estática.

O primeiro passo é entrar no diretorio onde foi instalado o OpenVPN e gerar a chave estatica, tomando como padrão a instalação seguimos os seguintes comandos

# cd /etc/openvpn

# openvpn –genkey –secret static.key

O primeiro comando é apenas para entrar no diretorio padrão da instalação do OpenVPN, o segundo é a criação da chave de encriptação, após o comando podemos listar os dados do diretorio que será visualizado o arquivo static.key, que contem uma chave de 2048bits que será usado para encriptar e decriptar as informações trafegadas pela VPN.

O segundo passo é copiar essa mesma chave para o diretorio do OpenVPN do computador cliente, podendo ser atravez de pen-drive ou outra midia ou até mesmo por um serviço como ftp ou outro, vale lembrar que poderíamos enviar o arquivo via e-mail, porem sabemos que o serviço de email é “inseguro”,pois os dados são enviados de forma normal, onde poderíamos sofrer uma interceptação dos dados.

Como já vimos o exemplo inicial da configuração da VPN , vamos agora criar um arquivo de configuração para armazenar os dados e customizar nossa conexão, onde vamos inserir novas diretrizes a serem utilizadas, como descrição da chave, comando para verificação constante da conectividade entre os pontos, conexão automatica, dentre outras melhorias.

Continuando a configuração vamos criar um arquivo contendo as configurações, dentro do diretorio com o seguinte nome “server.conf”

O arquivo "/etc/openvpn/server.conf", no servidor, fica com o seguinte conteúdo:

dev tun

ifconfig 10.8.0.1 10.8.0.2

secret static.key

A linha "ifconfig 10.8.0.1 10.8.0.2" inclui os endereços que serão usados pelas interfaces virtuais da VPN, no servidor e no cliente. No exemplo, o servidor utilizará o endereço "10.8.0.1" e o cliente o endereço "10.8.0.2". Você pode utilizar outros endereços se preferir. O importante é que os endereços utilizados na VPN devem ser sempre diferentes dos endereços usados na rede local

Em seguida, vem o arquivo "/etc/openvpn/client.conf", que deve ser criado no cliente:

remote henriquefatec.homelinux.com

dev tun

ifconfig 10.8.0.2 10.8.0.1

secret static.key

A primeira linha especifica o endereço IP do servidor. No exemplo, estou utilizando um endereço de rede local, já que estamos apenas testando a VPN, mas, em um exemplo real de uso, você utilizaria o endereço IP de Internet do servidor ou (ao utilizar uma conexão com IP dinâmico) um domínio virtual utilizado por ele.

O OpenVPN versão 2.1 utiliza porta 1194 udp em sua comunicação, porem como de costume podemos alterar , versões anteriores utilizam a porta 5000 udp, é necessário que o firewall esteja configurando com a porta em questão aberta, e no caso de ser utilizado uma VPN com um computador da rede interna, os trafego da porta referida deve ser encaminhado para o computador em questão.

Como pode existir diferença na instalação quando utilizado repositorios de distribuições Linux diferentes vamos afirmar a configuração utilizando no arquivo a descrição da porta utilizada:

proto udp

port 1500

Como em qualquer conectividade existem alguns problemas a serem discutidos e se possivel melhorados, em nossa abordagem trataremos alguns pontos para maximizar a eficiencia e funcionalidade.

O primeiro, e mais importante, é o parâmetro "keepalive", que faz com que o servidor e o cliente monitorem a conexão, enviando pings periódicos um para o outro, e reiniciem a VPN automaticamente caso não recebam resposta dentro de um período determinado. Esta opção é especialmente importante em VPNs usadas através de links ADSL ou qualquer outro tipo de conexão que não seja completamente estável. Um exemplo de uso seria:

keepalive 10 120

O primeiro número especifica o intervalo dos pings e o segundo o timeout, depois do qual a VPN é reiniciada. Nesse caso, o ping é enviado a cada 10 segundos sem atividade e a VPN é reiniciada depois de 120 segundos sem respostas. Caso o link seja interrompido, o cliente tenta restabelecer a VPN periodicamente, até que tenha sucesso. Esta linha deve ser incluída tanto na configuração do servidor quanto na do cliente.

Opcionalmente, você pode incluir a linha "inactive", para especificar um tempo máximo para as tentativas de reconexão. Se quiser que o cliente desista depois de uma hora, por exemplo, inclua a linha:

inactive 3600

O parâmetro "comp-lzo" faz com que o OpenVPN passe a compactar os dados transmitidos através do túnel (é necessário que o pacote "lzo" esteja instalado). O algoritmo usado pelo OpenVPN é bastante leve, por isso o uso adicional de processamento, tanto no servidor quando nos clientes é pequeno. A compressão dos dados não faz milagres, mas é uma boa forma de melhorar o desempenho da VPN ao utilizar links lentos ou congestionados. Esta é outra opção que deve ser incluída tanto no servidor quanto nos clientes quando ambos utilizam Linux, para que seja usada:

comp-lzo

Porém em nosso estudo de caso não utilizaremos a compactação de dados.

Outras duas opções, úteis para tornar a VPN mais confiável e mais resistente a problemas de conectividade, são a "persistkey" e a "persisttun". Elas fazem com que o daemon mantenha a interface tun aberta e as chaves carregadas quando é reiniciado (quando a VPN é restabelecida depois de uma queda de conexão, por exemplo), o que torna mais rápida a restauração do link e evita problemas diversos:

persistkey

persisttun

Essa particularidade tambem não usaremos em nosso estudo, pois criaremos uma conexão simples sem apenas para testes, embora em ambiente de produção quanto mais otimizada for a configuração melhor será o desempenho .

Outra opção útil ao utilizar conexões com IP dinâmico é a opção "float", que permite que o túnel continue aberto mesmo que o endereço IP da outra máquina mude. Em situações normais, a mudança de IP faria com que a conexão fosse encerrada e o túnel fosse interrompido até que fosse reiniciado (seja manualmente ou seja pelo uso da opção keepalive). A opção "float" torna o processo mais transparente, já que o OpenVPN passa a monitorar as mudança de endereços, mantendo o túnel aberto enquanto houver conexão entre as duas partes. Essa opção também deve ser incluída tanto na configuração do servidor quanto na do cliente:

float

Temos aqui um exemplo de configuração do servidor, onde são usados os parâmetros que acabamos de ver:

proto udp

port 1500

dev tun

keepalive 10 120

float

ifconfig 10.8.0.1 10.8.0.2

secret static.key

A configuração no cliente é praticamente a mesma, com a adição da linha "remote", que especifica o endereço do servidor e a mudança na linha "ifconfig", onde a ordem dos endereços são trocados:

remote henriquefatec.homelinux.com

proto udp

port 1500

dev tun

keepalive 10 120

float

ifconfig 10.8.0.2 10.8.0.1

secret static.key

Se a VPN não funcionar, ou se você receber um "Starting virtual private network daemon: client(FAILED)" ao reiniciar o serviço, experimente ativar o OpenVPN manualmente (no cliente), usando o comando:

# openvpn --config client.conf

Isso faz com que ele exiba as mensagens geradas pelo programa durante a inicialização, o que pode ajudá-lo a identificar o problema. Pode ser que ele não esteja conseguindo contactar o servidor no endereço especificado (ou o firewall pode estar bloqueando a porta especificada na configuração), pode existir algum erro na configuração, ou pode ter havido algum problema durante a geração ou a cópia das chaves, por exemplo..

Resultados obtidos com o OpenVPN

Computador Cliente

celeron:/etc/openvpn# ifconfig

eth0 Encapsulamento do Link: Ethernet Endereço de HW 00:08:54:A6:60:91

inet end.: 192.168.2.254 Bcast:192.168.2.255 Masc:255.255.255.0

endereço inet6: fe80::208:54ff:fea6:6091/64 Escopo:Link

UP BROADCASTRUNNING MULTICAST MTU:1500 Métrica:1

RX packets:1940587 errors:0 dropped:0 overruns:0 frame:0

TX packets:2420746 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:1000

RX bytes:350434407 (334.2 MiB) TX bytes:2057523791 (1.9 GiB)

IRQ:169 Endereço de E/S:0xe000

eth1 Encapsulamento do Link: Ethernet Endereço de HW 00:13:D3:1C:7F:44

inet end.: 10.1.1.2 Bcast:10.255.255.255 Masc:255.0.0.0

endereço inet6: fe80::213:d3ff:fe1c:7f44/64 Escopo:Link

UP BROADCASTRUNNING MULTICAST MTU:1500 Métrica:1

RX packets:2412595 errors:0 dropped:0 overruns:0 frame:0

TX packets:2071920 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:1000

RX bytes:2012453913 (1.8 GiB) TX bytes:366020391 (349.0 MiB)

IRQ:185 Endereço de E/S:0xe800

lo Encapsulamento do Link: Loopback Local

inet end.: 127.0.0.1 Masc:255.0.0.0

endereço inet6: ::1/128 Escopo:Máquina

UP LOOPBACKRUNNING MTU:16436 Métrica:1

RX packets:638 errors:0 dropped:0 overruns:0 frame:0

TX packets:638 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:0

RX bytes:127964 (124.9 KiB) TX bytes:127964 (124.9 KiB)

ppp0 Encapsulamento do Link: Protocolo Ponto-a-Ponto

inet end.: 200.163.216.135 P-a-P:189.31.245.254 Masc:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1492 Métrica:1

RX packets:2410678 errors:0 dropped:0 overruns:0 frame:0

TX packets:2070045 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:3

RX bytes:1959124414 (1.8 GiB) TX bytes:320422641 (305.5 MiB)

tun0 Encapsulamento do Link: Não Especificado Endereço de HW 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet end.: 10.8.0.2 P-a-P:10.8.0.1 Masc:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Métrica:1

RX packets:21 errors:0 dropped:0 overruns:0 frame:0

TX packets:21 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:100

RX bytes:1764 (1.7 KiB) TX bytes:1764 (1.7 KiB)

celeron:/etc/openvpn#

Testando a conectividade.

celeron:/etc/openvpn# ping 10.8.0.1

PING 10.8.0.1 (10.8.0.1) 56(84) bytes of data.

64 bytes from 10.8.0.1: icmp_seq=1 ttl=64 time=106 ms

64 bytes from 10.8.0.1: icmp_seq=2 ttl=64 time=63.8 ms

64 bytes from 10.8.0.1: icmp_seq=3 ttl=64 time=67.6 ms

64 bytes from 10.8.0.1: icmp_seq=4 ttl=64 time=79.3 ms

64 bytes from 10.8.0.1: icmp_seq=5 ttl=64 time=74.6 ms

64 bytes from 10.8.0.1: icmp_seq=6 ttl=64 time=72.4 ms

64 bytes from 10.8.0.1: icmp_seq=7 ttl=64 time=88.1 ms

64 bytes from 10.8.0.1: icmp_seq=8 ttl=64 time=77.3 ms

--- 10.8.0.1 ping statistics ---

8 packets transmitted, 8 received, 0% packet loss, time 7014ms

rtt min/avg/max/mdev = 63.886/78.707/106.127/12.462 ms

celeron:/etc/openvpn#

Computador Servidor .

Duron:/etc/openvpn# ifconfig

eth0 Encapsulamento do Link: Ethernet Endereço de HW 00:08:54:A7:34:4C

inet end.: 192.168.3.254 Bcast:192.168.3.255 Masc:255.255.255.0

endereço inet6: fe80::208:54ff:fea7:344c/64 Escopo:Link

UP BROADCASTRUNNING MULTICAST MTU:1500 Métrica:1

RX packets:1883992 errors:0 dropped:0 overruns:0 frame:0

TX packets:2164015 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:1000

RX bytes:489264674 (466.5 MiB) TX bytes:1736767013 (1.6 GiB)

IRQ:10 Endereço de E/S:0xda00

eth1 Encapsulamento do Link: Ethernet Endereço de HW 00:08:54:48:9C:C9

inet end.: 10.1.1.3 Bcast:10.255.255.255 Masc:255.0.0.0

endereço inet6: fe80::208:54ff:fe48:9cc9/64 Escopo:Link

UP BROADCASTRUNNING MULTICAST MTU:1500 Métrica:1

RX packets:2203054 errors:0 dropped:0 overruns:0 frame:0

TX packets:1862723 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:1000

RX bytes:1704347852 (1.5 GiB) TX bytes:507401977 (483.8 MiB)

IRQ:12 Endereço de E/S:0xdc00

lo Encapsulamento do Link: Loopback Local

inet end.: 127.0.0.1 Masc:255.0.0.0

endereço inet6: ::1/128 Escopo:Máquina

UP LOOPBACKRUNNING MTU:16436 Métrica:1

RX packets:329 errors:0 dropped:0 overruns:0 frame:0

TX packets:329 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:0

RX bytes:43407 (42.3 KiB) TX bytes:43407 (42.3 KiB)

ppp0 Encapsulamento do Link: Protocolo Ponto-a-Ponto

inet end.: 201.66.13.55 P-a-P:201.24.196.254 Masc:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1492 Métrica:1

RX packets:2183128 errors:0 dropped:0 overruns:0 frame:0

TX packets:1842419 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:3

RX bytes:1655059567 (1.5 GiB) TX bytes:465631032 (444.0 MiB)

tun2 Encapsulamento do Link: Não Especificado Endereço de HW 00-00-00-0 0-00-00-00-00-00-00-00-00-00-00-00-00

inet end.: 10.8.0.1 P-a-P:10.8.0.2 Masc:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Métrica:1

RX packets:8 errors:0 dropped:0 overruns:0 frame:0

TX packets:8 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:100

RX bytes:672 (672.0 b) TX bytes:672 (672.0 b)

Duron:/etc/openvpn# ping 10.8.0.2

PING 10.8.0.2 (10.8.0.2) 56(84) bytes of data.

64 bytes from 10.8.0.2: icmp_seq=1 ttl=64 time=79.9 ms

64 bytes from 10.8.0.2: icmp_seq=2 ttl=64 time=65.5 ms

64 bytes from 10.8.0.2: icmp_seq=3 ttl=64 time=87.5 ms

64 bytes from 10.8.0.2: icmp_seq=4 ttl=64 time=79.6 ms

64 bytes from 10.8.0.2: icmp_seq=5 ttl=64 time=90.9 ms

64 bytes from 10.8.0.2: icmp_seq=6 ttl=64 time=93.9 ms

--- 10.8.0.2 ping statistics ---

6 packets transmitted, 6 received, 0% packet loss, time 4995ms

rtt min/avg/max/mdev = 65.598/82.950/93.972/9.386 ms

Duron:/etc/openvpn#

Com essa demonstração concluimos o segundo teste e o mais utilizado atualmente, uma conexão VPN como a demonstrada acima é muito utilizada, pois conectividade com redes ADSL tem preço acessivel e elimina a necessidade de contratar links como Frame-relay que são extremamente caros e inacessiveis para a maioria das pequenas e medias empresas.

Como o intuito deste trabalho é demonstrar uma VPN via Rede Wireless que por sua vez é muito insegura se mal configurada, uma solução viável é criar um tunel com a VPN garantindo assim segurança no trafego de informações pela rede Wireless.

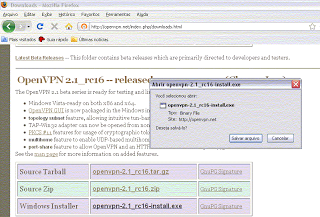

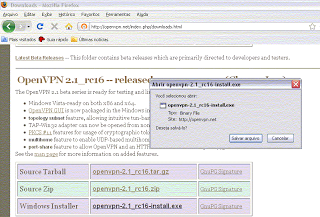

Tomamos esta estrutura com servidor rodando sistema operacional GNU/LINUX, pois na realidade a maior parte das situações que encontramos segue este padrão , servidores Linux e clientes Windows, primeiramente vamos obter o software para o cliente diretamente no site do OpenVPN em http://openvpn.net/index.php/downloads.html selecione o arquivo versão 2.1 como indicado na figura abaixo .

Após baixar vamos seguir os passos para instalar o programa, procedimento muito intuitivo no sistema Windows, sempre Next , Next , Next Finish.

Após baixar o arquivo de um duplo click para executar , e será exibida a seguinte janela, click em Next

A segunda Janela apresentada será a respeito da Licensa de Uso, click em I Agree para aceitar e continuar a instalação.

Em seguida a janela de instalação oferece opções diversas, vamos deixar todas as opções marcadas e continuar com a instalação.

A proxima janela faz referencia ao diretorio de instalação, que será utilizado para colarmos a chave de criptografia da VPN juntamenteo com o arquivo de configuração, por padrão o diterório é

C:\Arquivos de Programas\OpenVPN\

Ao clicarmos e Install o Windows começará a instalação, a Microsoft tem um porgrama de certificação de drivers para seu sistema operacional, porém este processo é caro e demorado, isto não significa que o programa vai causar problema em seu computador, apenas não foi validadado pela Microsoft, clique em Continuar Assim Mesmo para concluir a instalação.

Após este passo a instalação está basicamente conclida, apenas clique em Next e Finsh.

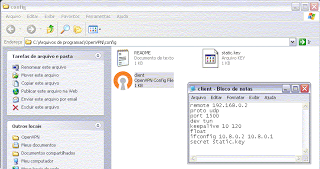

Agora vamos para a configuração da VPN no cliente Windows.Primeiro passo é abrir o diretório da instalação do OpenVPN,que por default fica em C:\Arquivos de Programas\OpenVPN\.

Primeiro passo é copiar a chave de criptografia criada no Linux para a pasta , o arquivo pode ser copiado via pen-drive, cd, ou outro método, lembrando que a chave é a forma de encriptar e decriptar os dados trafegados pela VPN.

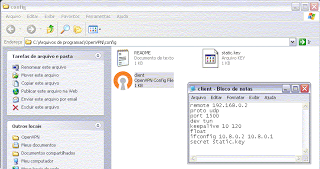

Proximo passo é criar um arquivo de configuração similar ao arquivo do linux, a única particularidade é o endereço da chave, que é indicada um pouco diferente do linux. Crie o arquivo de configuração com o Bloco de Notas e salve com o nome de client.ovpn Como a imagem

Uma pequena ressalva no arquivo de configuração da figura é na indicação do endereço da chave, como podemos ver no exemplo “secret static.key” porém no windows devemos informar o endereço completo do arquivo, “secret C:\\Arquivos de Programas\\OpenVPN\\secret.key” após este procedimento estamos prontos para iniciar a VPN.

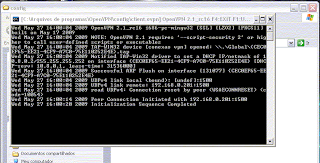

Com o outro botão do mouse clique sobre o arquivo de configuração e em Start Openvpn.

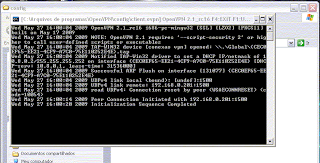

Uma janela vai abrir e mostrar informações sobre o estabelecimento da VPN, muito útil para identificar onde está ocorrendo o problema quando não conseguimos conectividade.

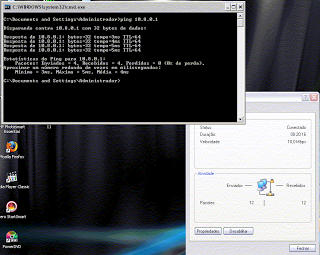

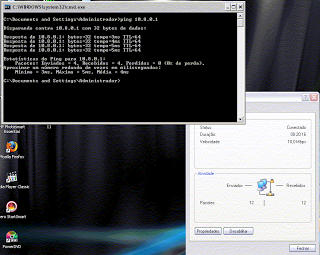

A imagem indica que foi Inicialização foi completada, agora vamos checar a conectividade com o comando ping.

A imagem mostra o sucesso na conectividade pela VPN.

O screen a seguir , mostra de fato que existe a conxão VPN que é o TAP Win 32 e a conexão Wireless com o adaptador Atheros AR5005g. E a conexão local VIA está desabilitada, estamos conectado ao servidor Web do servidor VPN linux 10.8.0.1 e temos na tela o Status das conexões Wireless e VPN

Com teste ustilizando o Iptraf foi verificado que todo o trafego independente do protocolo e serviço, é transmitido pela porta udp1500 que foi configurada manualmente em nosso artigo, isso serve como lembrete para verificar se não existe firewall bloqueando a porta configurada para a conexão.

BIBLIOGRAFIA

http://openvpn.net/index.php/documentation/howto.html

http://www.guiadohardware.net/tutoriais/openvpn

http://www.guiadohardware.net/tutoriais/openvpn_2/

http://www.cisco.com/en/US/docs/internetworking/technology/handbook/VPN.html

#apt-get install openvpn

Depois de instalar o pacote, o próximo passo é carregar o módulo "tun" do Kernel, que é utilizado pelo OpenVPN para criar interfaces virtuais. Cada VPN criada se comporta como se fosse uma nova interface de rede, conectada à rede de destino. Imagine que a VPN se comporta como se existisse um cabo de rede gigante ligando esta interface virtual à rede do outro lado do túnel.

# echo tun >> /etc/modules

# openvpn --remote 192.168.1.1 tun0 --ifconfig 10.0.0.1 10.0.0.2

# openvpn --remote 192.168.1.202 tun0 --ifconfig 10.0.0.2 10.0.0.1

Duron:~# ifconfig tun

O segundo exemplo deVPN será atraves da internet com duas conexões ADSL

dev tun

remote henriquefatec.homelinux.com

proto udp

Como em qualquer conectividade existem alguns problemas a serem discutidos e se possivel melhorados, em nossa abordagem trataremos alguns pontos para maximizar a eficiencia e funcionalidade.

keepalive 10 120

inactive 3600

O parâmetro "comp-lzo" faz com que o OpenVPN passe a compactar os dados transmitidos através do túnel (é necessário que o pacote "lzo" esteja instalado). O algoritmo usado pelo OpenVPN é bastante leve, por isso o uso adicional de processamento, tanto no servidor quando nos clientes é pequeno. A compressão dos dados não faz milagres, mas é uma boa forma de melhorar o desempenho da VPN ao utilizar links lentos ou congestionados. Esta é outra opção que deve ser incluída tanto no servidor quanto nos clientes quando ambos utilizam Linux, para que seja usada:

float

proto udp

# openvpn --config client.conf

Testando a conectividade.

loading...

- Pure-ftdp Em Ispconfig3 Não Aceitava Conexões

Segui o tutorial de instalação do ISPConfig3 do howtoforge.com The Perfect Server . tudo dentro dos conformes, tirando a parte de quotas, pois estou utilizando uma VPS. De início tudo funcionando perfeitamente, até começar a migrar...

- Bonding Mikrotik

Após ver alguns vídeos , de várias empresas, uns fazendo propaganda de antena, outros compartilhando conhecimento, e depois de receber outras notícias desagradáveis, meu irmão me intimou a ajudar na configuração dos links de internet Algo como...

- Liberar Sintegra E Valida Pr No Firewall Iptables

Continuando a sessão de exceções no firewall, o ValidaPR utiliza a porta 22 para comunicação e o Sintegra a porta 8017, porém, deixar o FORWARD aberto nesta porta para todos os endereços pode permitir que algum usuário utilize esta porta para...

- Postgresql - Criar Um Banco De Dados Parte I

Vamos apresentar alguns exemplos da criação de um banco de dados no postgresql. Podemos criar um banco das seguintes formas: linha de comando via sql;linha de comando via utilitário createdb. Veja a segunda parte do artigo; através de interface gráfica....

- [linux] Comandos úteis: Tratamento De Arquivos E Diretórios - Parte 2

linuLNCria um link para um arquivo ou para um diretório inteiro.Sintaxe:ln -s <arquivo/diretório fonte> <arquivo/diretório destino (link)> Exemplo:# ln -s /userdir/arq1.xxx /home/teste/user/link1.xxx LSExibe o conteúdo de um diretório...